¿Que tal cómo están?

La semana pasada salió la nueva edición de la revista LATAM Technology en donde esta publicado mi articulo sobre los cambios en la Suite de Forefront, aquí les dejo el articulo y la liga para que puedan leer todos los artículos de la revista.

Cambios en la Suite de Forefront.

Desde hace unos meses, como resultado de una mejor alineación en las soluciones de seguridad y protección, Microsoft anuncio cambios en el Roadmap de algunas soluciones de productos que pertenecen a la Suite de Forefront.

¿Cuáles son esos cambios?

-

Forefront Online Protection for Exchange (FOPE): La siguiente versión de este producto que es de suscripción y que podemos encontrar en Office 365, ahora se llamara Exchange Online Protection.

-

Forefront Protection 2010 for Exchange Server (FPE): Solución que nos ayudaba a tener protección en nuestro servidor de Exchange, este producto desaparecerá y la protección antimalware ahora se añadirá una protección básica de malware en la solución de Exchange Server 2013, esta protección podrá ser deshabilitada fácilmente, remplazada o trabajar en conjunto con otros servicios como podría ser el nuevo Exchange Online Protection, para tener una capa más de protección.

-

Se descontinuaran algunos productos y en algunos casos nuevas versiones de productos que pertenecen a la Suite de Forefront, como lo son:

-

Forefront Protection 2010 for Exchange Server (FPE).

-

Forefront Protection 2010 for SharePoint (FPSP).

-

Forefront Security for Office Communications Server (FSOCS).

-

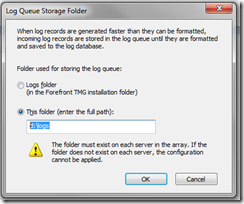

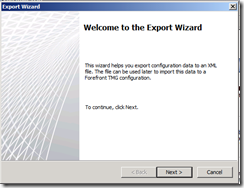

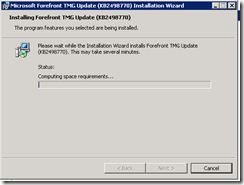

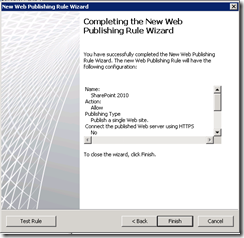

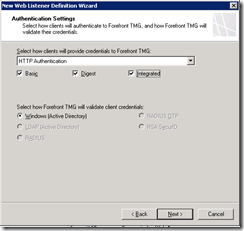

Forefront Threat Management Gateway 2010 (TMG).

-

Forefront Threat Management Gateway Web Protection Services (TMG WPS).

Para las soluciones de SharePoint y Lync, se seguirá manteniendo los complementos de seguridad con los que cuentan estas soluciones para mantener seguros los documentos que comparten por estos medios.

Para las cuestiones de acceso remoto, se podrán utilizar ahora soluciones como lo son Direct Access y Remote Access Server (RRAS), soluciones que son características ahora que podemos habilitar de una forma más sencilla en nuestro servidor con Windows Server 2008 R2 y Windows Server 2012, conservando los temas de seguridad.

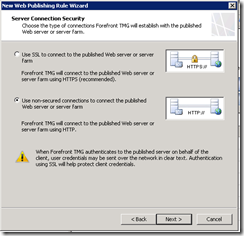

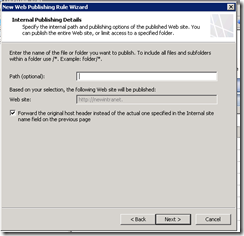

Cabe mencionar que Forefront Unified Access Gateway (UAG) 2010, continúa y seguirá otorgando seguridad en la publicación de aplicaciones y SSL VPN para dispositivos móviles.

Los productos que no sufrirán cambios en su Roadmap son Forefront Identity Manager 2010 (FIM) y como lo mencione anteriormente Forefront Unified Access Gateway 2010 (UAG), un ejemplo de esto que el SP2 de UAG fue liberado en Agosto del 2012 y el R2 de FIM se liberó en Junio 2012.

Si desean leer todos los artículos de la revista LATAM Technology pueden ingresar a esta liga. http://bit.ly/RevistaLT9

Saludos