¿Qué tal cómo están?

Hace unos días un conocido me pregunto, el porque ya no encontraba el Antivirus de Microsoft OneCare Live, por lo que le empecé a comentar de los productos de seguridad y cuales seguían activos y cuales no, por lo que les comparto la lista de los que me acuerdo jeje.

Empecemos por los que ya no están activos.

Microsoft AntiSpyware: Este ya no se encuentra disponible, era solo una herramienta de Antispyware, por lo que posteriormente se convirtió en Windows Defender.

Microsoft OneCare Live: Era una suite de seguridad, incluía Antivirus, respaldos y algunas otras herramientas que nos ayudaban a detectar si nuestro equipo estaba en riesgo, lo podíamos encontrar también en Windows Small Business Server.

Windows Live OneCare Scanner: Servicio Online para realizar escaneos contra virus, cuando se requería.

Microsoft Standalone System Sweeper: Herramienta ejecutada desde el CD o USB, para poder realizar trabajos de escaneo al momento de booteo.

Estas son las herramientas que ya no están activos dentro del sitio de Microsoft, si ustedes quisieran buscar alguna, el sitio les recomendara realizar la descarga de Windows Defender.

Ahora veamos las herramientas activas.

Microsoft Windows Malicious Software Removal Tool (MSRT): Esta herramienta la podemos encontrar cada segundo martes de mes y, es una herramienta que nos ayuda a eliminar los virus nuevos que salieron durante ese mes, como tal no es una solución de antivirus ya que solo se utiliza bajo demanda y no trae una base de definiciones con virus viejos.

Microsoft Safety Scanner: Escanea contra malware, contiene una base de datos mas completa que Windows Malicious Software Removal Tool (MSRT). Este escáner se actualiza cada 10 días, este puede ser utilizado en lo que liberan la actualización mensual de Windows Malicious Software Removal Tool (MSRT).

Microsoft Prevention Diagnostic Tool: Tipo de escáner diferente ya que en lugar de buscar malware, verifica la configuración existente de Windows y si encontrara fallas o vulnerabilidades, nos ofrece realizar los ajustes necesarios para evitarlas.

Windows Defender: Antispyware que venia incluido con Windows Vista y Windows 7, podía ser instalado en Windows XP si realizábamos el procedimiento de forma manual.

Windows Defender Offline: Herramienta para realizar escaneo contra malware al momento de realizar booteo, se ejecuta desde un CD o USB, es el reemplazo para Microsoft Standalone System Sweeper.

Windows Defender para Windows 8: Para Windows 8, Windows Defender deja de ser un Antispyware y se convierte en un Antivirus, protegiéndonos de todo malware ya que utiliza el mismo motor de Microsoft Security Essentials (MSE). Al igual que su versión pasada que venia con Windows Vista y Windows 7, este, viene incluido en Windows 8.

Microsoft Security Essentials (MSE): Antivirus gratuito de Microsoft (el único requisito es que nuestra licencia sea original), bastante completo y fácil de utilizar. Disponible para Windows XP, Windows Vista y Windows 7, esta solución no se puede instalar en Windows 8 ya que, Windows 8 cuenta con su propia solución Windows Defender.

Ahora bien estas herramientas que vimos nos ayudan a protegernos en la casa, y algunas otras en la oficina, pero cuales son las soluciones que tiene Microsoft para tener protegidas a las empresas contra el Malware.

Forefront Client Security (FCS) 2007: La primera versión de la solución de antivirus para la empresa, se integraba con Microsoft Operations Manager (MOM). Se puede instalar en Windows 2000, en adelante.

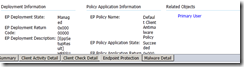

Forefront Endpoint Protection (FEP) 2010: Solución de antivirus que tiene integración con System Center Configuration Manager (SCCM) 2007. Se puede instalar en Windows XP, Windows Vista, Windows 7 y Windows 8.

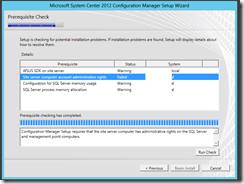

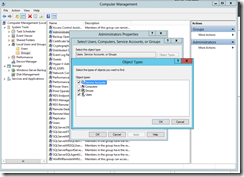

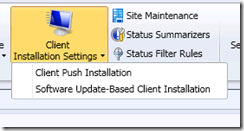

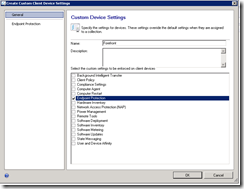

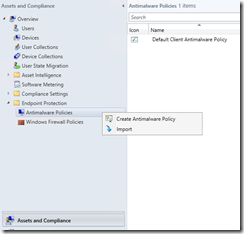

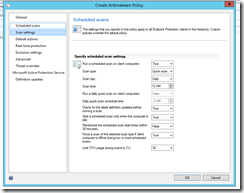

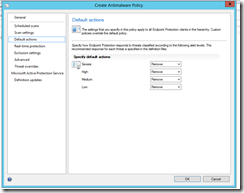

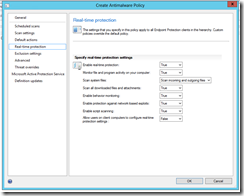

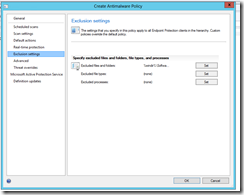

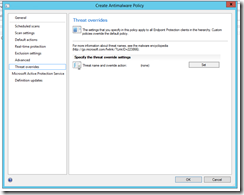

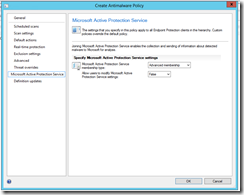

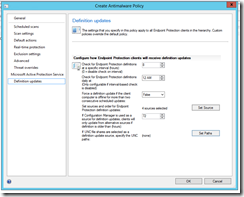

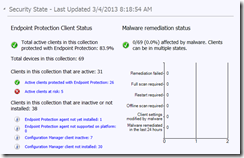

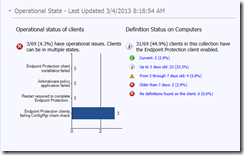

System Center Endpoint Protection (SCEP) 2012: Para esta nueva versión, el antivirus cambia su nombre y se convierte en System Center Endpoint Protection (SCEP), integrándose como un rol de System Center Configuration Manager 2012 (SCCM).

Windows Intune Endpoint Protection: Esta solución la podemos descargar, si contamos con el servicio de suscripción de Windows Intune, este servicio nos permite hacer la administración de nuestros equipos desde la nube, y esta es la solución de antimalware que podemos instalar en los clientes administrador. Maneja el mismo motor de búsqueda que Microsoft Security Essentials (MSE).

Estas soluciones para empresa se pueden administrar y monitorear de forma centralizada así como obtener reportes ejecutivos para la empresa.

Algo que cabe mencionar es que las interfaces de usuario de Windows Intune Endpoint Protection, Microsoft Security Essentials, System Center Endpoint Protection, Forefront Endpoint Protection y Windows Defender son muy parecidas por lo que si el usuario tiene Microsoft Security Essentials en su casa y System Center Endpoint Protection en la oficina, será mas amigable y fácil de usar la herramienta para el, adicional de que desde aquí podemos enviar archivos para que el Laboratorio de Microsoft verifique y encuentre nuevos virus.

Otra herramienta de seguridad en línea es el portal de Microsoft Malware Protection Center, en este portal podremos obtener información de los virus nuevos, el top diez y así como herramientas para enviar un archivo a verificación.

Espero que esta información les sea de utilidad.

Read Full Post »